สถาปัตยกรรม Zero Trust ปกป้องทรัพยากรขององค์กรแต่ละแห่งด้วยการรับรองความถูกต้อง แทนที่จะปกป้องการเข้าถึงเครือข่ายขององค์กรเพียงอย่างเดียว

สถาปัตยกรรม Zero Trust ทำงานอย่างไร

เพื่อทำความเข้าใจสถาปัตยกรรม Zero Trust ก่อนอื่นให้นึกถึงสถาปัตยกรรมความปลอดภัยแบบดั้งเดิม ซึ่งหลังจากที่มีบุคคลลงชื่อเข้าใช้ในที่ทำงาน พวกเขาก็สามารถเข้าถึงเครือข่ายขององค์กรทั้งหมดได้ การดำเนินการนี้ปกป้องขอบเขตขององค์กรเท่านั้นและผูกติดอยู่กับสำนักงานในสถานที่จริงเท่านั้น รูปแบบนี้ไม่รองรับการทำงานจากระยะไกลและทำให้องค์กรมีความเสี่ยง เพราะหากมีบุคคลขโมยรหัสผ่าน พวกเขาก็สามารถเข้าถึงข้อมูลทุกอย่างได้

แทนที่จะปกป้องแค่ขอบเขตขององค์กร สถาปัตยกรรม Zero Trust จะปกป้องไฟล์ อีเมล และเครือข่ายแต่ละรายการด้วยการรับรองความถูกต้องข้อมูลประจำตัวและอุปกรณ์ทุกรายการ (นั่นคือสาเหตุที่เรียกอีกอย่างว่า “การรักษาความปลอดภัยแบบไร้ขอบเขต”) แทนที่จะรักษาความปลอดภัยเครือข่ายเพียงเครือข่ายเดียว สถาปัตยกรรม Zero Trust ยังช่วยรักษาความปลอดภัยการเข้าถึงจากระยะไกล อุปกรณ์ส่วนบุคคล และแอปของบริษัทภายนอก

หลักการของ Zero Trust ได้แก่:

- ยืนยันอย่างชัดแจ้งพิจารณาจุดข้อมูลทุกจุดก่อนรับรองความถูกต้องการเข้าถึงของบุคคล รวมถึงข้อมูลประจำตัว ตำแหน่งที่ตั้ง และอุปกรณ์ ตลอดจนวิธีการจัดประเภททรัพยากร และมีสิ่งผิดปกติที่อาจเป็นสัญญาณอันตรายหรือไม่

- ใช้สิทธิ์การเข้าถึงระดับสูงเท่าที่จำเป็นจำกัดจำนวนข้อมูลและระยะเวลาที่บุคคลสามารถเข้าถึงบางสิ่ง แทนที่จะให้สิทธิ์ในการเข้าถึงทรัพยากรของบริษัททั้งหมดอย่างไม่มีกำหนด

- ถือว่าทุกอย่างเป็นการละเมิดแบ่งส่วนเครือข่ายเพื่อให้ระบบควบคุมความเสียหายไว้หากมีบุคคลเข้าถึงโดยไม่ได้รับอนุญาต ต้องใช้การเข้ารหัสตลอดกระบวนการ

ประโยชน์ของการใช้การรักษาความปลอดภัยแบบ Zero Trust

ธุรกิจที่ใช้สถาปัตยกรรม Zero Trust จะได้รับการรักษาความปลอดภัยที่แข็งแกร่งยิ่งขึ้น รองรับการทำงานจากระยะไกลและแบบไฮบริด ความเสี่ยงที่ลดลง และบุคคลมีเวลามากขึ้นเพื่อให้ความสำคัญกับงานที่มีลำดับความสำคัญสูงแทนงานที่น่าเบื่อ

รองรับการทำงานจากระยะไกลและแบบไฮบริดช่วยให้บุคคลทำงานได้อย่างปลอดภัยทุกที่ทุกเวลาโดยใช้อุปกรณ์ใดก็ได้

ลดความเสี่ยงจำกัดความเสียหายด้วยการป้องกันการโจมตี ตรวจจับภัยคุกคามได้เร็วขึ้น และดำเนินการได้เร็วกว่าการรักษาความปลอดภัยแบบเดิม

โยกย้ายไปยังระบบคลาวด์เปลี่ยนจากการดำเนินการภายในองค์กรไปสู่ระบบคลาวด์ได้อย่างราบรื่น และลดช่องโหว่ระหว่างกระบวนการ

ปรับปรุงประสบการณ์ใช้งานด้านพนักงานทำให้การเข้าถึงทรัพยากรง่ายขึ้นโดยใช้การลงชื่อเข้าระบบครั้งเดียว (SSO) หรือข้อมูลไบโอเมตริกแทนรหัสผ่านหลายรายการ ให้ความยืดหยุ่นและอิสระมากขึ้นด้วยการสนับสนุนรูปแบบการนำอุปกรณ์ของตนเองมาใช้งาน (BYOD)

ความสามารถและรูปแบบการใช้ของ Zero Trust

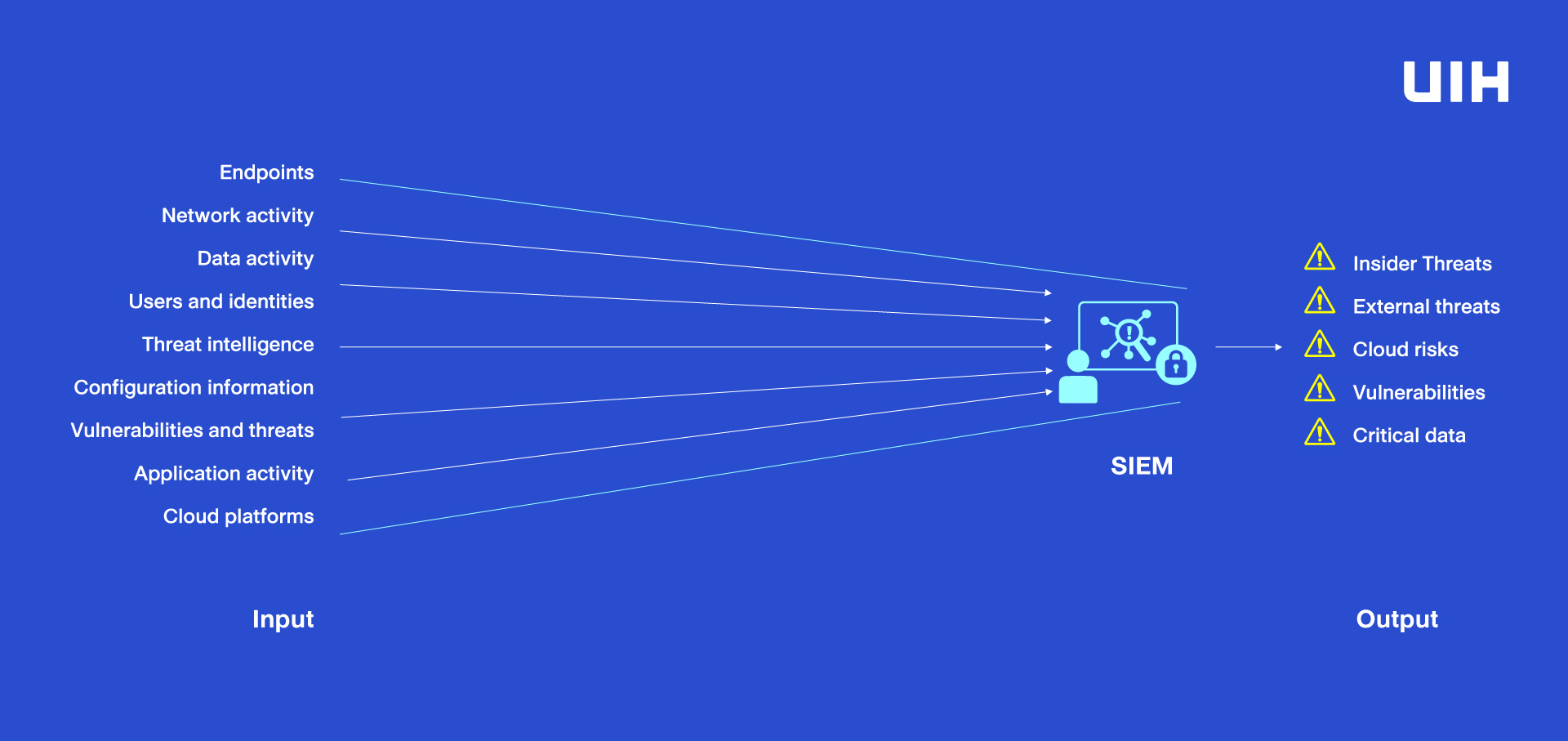

ฟีเจอร์หลักของสถาปัตยกรรม Zero Trust ได้แก่:

การกำกับดูแลตลอดกระบวนการระบบที่ทำงานแยกกันทำให้เกิดความเสี่ยง แต่ Zero Trust จะตรวจสอบสิทธิ์การเข้าถึงทรัพย์สินทางดิจิทัลทั้งหมดขององค์กรด้วยการเข้ารหัสที่ครอบคลุมและ การจัดการข้อมูลประจำตัวที่รัดกุม

การมองเห็นค้นพบระบบ Shadow IT และอุปกรณ์ทั้งหมดที่พยายามเข้าถึงเครือข่ายของคุณ ค้นหาว่าผู้ใช้และอุปกรณ์ปฏิบัติตามข้อบังคับหรือไม่ และจำกัดการเข้าถึงหากไม่เป็นเช่นนั้น

การวิเคราะห์วิเคราะห์ข้อมูลโดยอัตโนมัติและรับการแจ้งเตือนในเวลาจริงเกี่ยวกับลักษณะการทำงานที่ผิดปกติเพื่อการตรวจหาและการตอบสนองภัยคุกคามที่รวดเร็วยิ่งขึ้น

ระบบอัตโนมัติใช้ AI เพื่อขัดขวางการโจมตี ลดการแจ้งเตือนผิดพลาด และจัดลำดับความสำคัญของการแจ้งเตือนที่จะตอบสนอง

รูปแบบการใช้ Zero Trust ได้แก่:

การสนับสนุนการทำงานแบบไฮบริดและระยะไกลหรือสภาพแวดล้อมแบบมัลติคลาวด์

การตอบสนองต่อฟิชชิ่ง ข้อมูลประจำตัวที่ถูกขโมย หรือแรนซัมแวร์

การให้สิทธิ์การเข้าถึงที่ปลอดภัยและจำกัดเวลาแก่พนักงานชั่วคราว

การปกป้องและการตรวจสอบการเข้าถึงแอปของบริษัทภายนอก

การสนับสนุนเจ้าหน้าที่หน้างานโดยใช้อุปกรณ์ที่หลากหลาย

การปฏิบัติตามข้อบังคับของข้อกำหนดด้านระเบียบบังคับ

วิธีการนำไปใช้และใช้งานรูปแบบ Zero Trust

ต่อไปนี้คือวิธีปรับใช้และใช้งาน Zero Trust สำหรับข้อมูลประจำตัว อุปกรณ์ เครือข่าย แอป ข้อมูล และโครงสร้างพื้นฐานขององค์กรของคุณ

- 1. สร้างการตรวจสอบข้อมูลประจำตัวที่รัดกุมเริ่มรับรองความถูกต้องการเข้าถึงแอป บริการ และทรัพยากรทั้งหมดที่องค์กรของคุณใช้ โดยเริ่มจากส่วนที่ละเอียดอ่อนที่สุด มอบเครื่องมือสำหรับผู้ดูแลระบบเพื่อประเมินความเสี่ยงและตอบสนองในเวลาจริงหากข้อมูลประจำตัวมีสัญญาณเตือน เช่น การพยายามเข้าสู่ระบบที่ล้มเหลวหลายครั้ง

- 2. จัดการการเข้าถึงอุปกรณ์และเครือข่ายตรวจสอบให้แน่ใจว่าอุปกรณ์ปลายทางทั้งหมดไม่ว่าจะเป็นส่วนบุคคลหรือองค์กรนั้น ปฏิบัติตามข้อบังคับ ของข้อกำหนดด้านความปลอดภัยขององค์กร เข้ารหัสเครือข่ายและรับรองว่าการเชื่อมต่อทั้งหมดปลอดภัย รวมถึงระยะไกลและในสถานที่ แบ่งส่วนเครือข่ายเพื่อจำกัดการเข้าถึงที่ไม่ได้รับอนุญาต

- 3. ปรับปรุงการมองเห็นแอป“Shadow IT” คือแอปพลิเคชันหรือระบบที่ไม่ได้รับอนุญาตซึ่งพนักงานใช้งาน และสามารถทำให้เกิดภัยคุกคามได้ ตรวจสอบว่าบุคคลติดตั้งแอปใด เพื่อให้คุณมั่นใจได้ว่าปฏิบัติตามข้อบังคับ ตั้งค่าสิทธิ์ และตรวจสอบเพื่อหาสัญญาณเตือน

- 4. ตั้งค่าสิทธิ์ข้อมูลกำหนดระดับการจัดประเภทให้กับข้อมูลขององค์กรของคุณ ตั้งแต่เอกสารไปจนถึงอีเมล เข้ารหัสข้อมูลที่ละเอียดอ่อนและให้สิทธิ์การเข้าถึงระดับสูงเท่าที่จำเป็น

- 5. ตรวจสอบโครงสร้างพื้นฐานของคุณประเมิน อัปเดต และกำหนดค่าโครงสร้างพื้นฐานทุกส่วน เช่น เซิร์ฟเวอร์และเครื่องเสมือน เพื่อจำกัดการเข้าถึงที่ไม่จำเป็น ติดตามเมตริกเพื่อให้ระบุลักษณะการทำงานที่น่าสงสัยได้ง่าย

โซลูชัน Zero Trust

โซลูชัน Zero Trust แตกต่างกันไปตั้งแต่เครื่องมือที่ทุกคนสามารถใช้ได้ ไปจนถึงแนวทางที่ซับซ้อนขนาดใหญ่สำหรับองค์กร ต่อไปนี้คือตัวอย่างบางส่วน:

บุคคลทั่วไป สามารถเปิดใช้งาน การรับรองความถูกต้องโดยใช้หลายปัจจัย (MFA) เพื่อรับรหัสผ่านแบบใช้ครั้งเดียวก่อนเข้าถึงแอปหรือเว็บไซต์ คุณยังสามารถเริ่มลงชื่อเข้าใช้โดยใช้ข้อมูลไบโอเมตริก เช่น ลายนิ้วมือหรือใบหน้าของคุณได้

โรงเรียน และ ชุมชน สามารถ ใช้งานแบบไร้รหัสผ่านได้ เนื่องจากรหัสผ่านสูญหายได้ง่าย นอกจากนี้ยังสามารถปรับปรุงการรักษาความปลอดภัยอุปกรณ์ปลายทางเพื่อรองรับการทำงานและการเรียนจากระยะไกล ตลอดจนการแบ่งส่วนการเข้าถึงในกรณีที่อุปกรณ์สูญหายหรือถูกขโมย

องค์กร สามารถนำสถาปัตยกรรม Zero Trust ไปใช้โดยการระบุจุดเข้าใช้งานทั้งหมด และนำนโยบายไปใช้เพื่อการเข้าถึงที่ปลอดภัยยิ่งขึ้น เนื่องจาก Zero Trust เป็นแนวทางระยะยาว องค์กรควรมุ่งมั่นกับการตรวจสอบอย่างต่อเนื่องเพื่อตรวจหาภัยคุกคามใหม่

บทบาทของ Zero Trust สำหรับธุรกิจ

Zero Trust เป็นรูปแบบการรักษาความปลอดภัยที่ครอบคลุม ไม่ใช่ผลิตภัณฑ์หรือขั้นตอนเดียวที่ต้องทำ ธุรกิจจำเป็นต้องประเมินแนวทางการรักษาความปลอดภัยทั้งหมดอีกครั้งเพื่อรับมือกับความท้าทายและภัยคุกคามทางไซเบอร์ในปัจจุบัน Zero Trust จัดเตรียมแผนการทำงานด้านความปลอดภัย และเมื่อนำไปใช้ ไม่เพียงแต่จะทำให้องค์กรมีความปลอดภัยมากขึ้น แต่ยังช่วยให้องค์กรปรับขนาดได้อย่างปลอดภัยและเตรียมพร้อมสำหรับวิวัฒนาการในลำดับถัดไปของภัยคุกคามทางไซเบอร์

- ธุรกิจที่สนใจนำสถาปัตยกรรม Zero Trust ไปใช้ ควรมองหาโซลูชันที่:

- รับรองความถูกต้องจุดเข้าใช้งานแต่ละจุด ตรวจสอบทุกข้อมูลประจำตัว และจำกัดการเข้าถึง

- เข้ารหัสข้อมูลตลอดกระบวนการ รวมถึงอีเมลและเอกสาร

- ให้การมองเห็นข้อมูลและการวิเคราะห์ในเวลาจริงเพื่อตรวจสอบและตรวจจับภัยคุกคาม

- ทำให้การตอบสนองภัยคุกคามเป็นระบบอัตโนมัติเพื่อประหยัดเวลา

Reference : https://www.microsoft.com/th-th/security/business/security-101/what-is-zero-trust-architecture